Опасный Android-ботнет BadBox продолжает распространяться.

Поскольку вредонос часто предустановлен — например, на популярных моделях телевизоров Yandex 4K QLED — его детектирование для рядового пользователя становится нетривиальной задачей.

Как правило, операторы ботнетов ждут, пока потенциальная жертва скачает вредоносную программу, однако BadBox уже работает на устройстве «из коробки», что может говорить о масштабной атаке на цепочку поставок.

В декабре мы писали: BadBox смог заразить 192 000 устройств, несмотря на усилия правоохранительных органов, которые пытались его ликвидировать. В новом отчёте специалисты Censys приводят результаты отслеживания активности ботнета с помощью платформы Internet Intelligence.

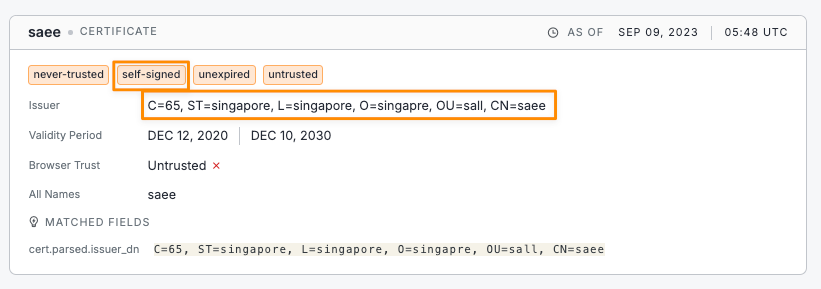

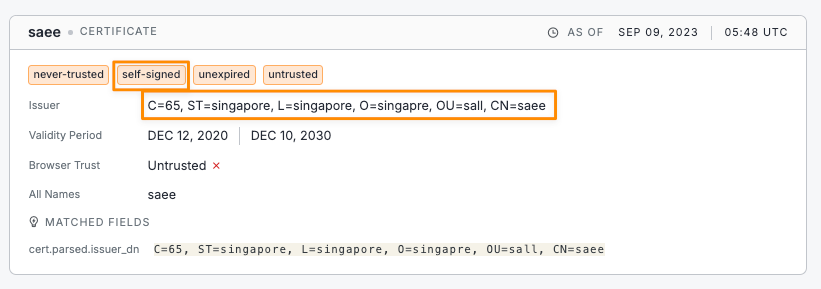

Исследователи пытались выйти на инфраструктуру вредоноса. В итоге в Censys обратили внимание на подозрительный сертификат SSL/TLS, который использовался во всей инфраструктуре BadBox. Находка позволила вычислить пять IP-адресов и множество доменов, за которыми стоит одна кибергруппировка.

Уникальный DN выдавшего сертификат центра — «c=65 ST=singapore, L=singapore, O=singapre, OU=sall, CN=saee» — свидетельствует, что за всей кибероперацией BadBox стоит одна структура.

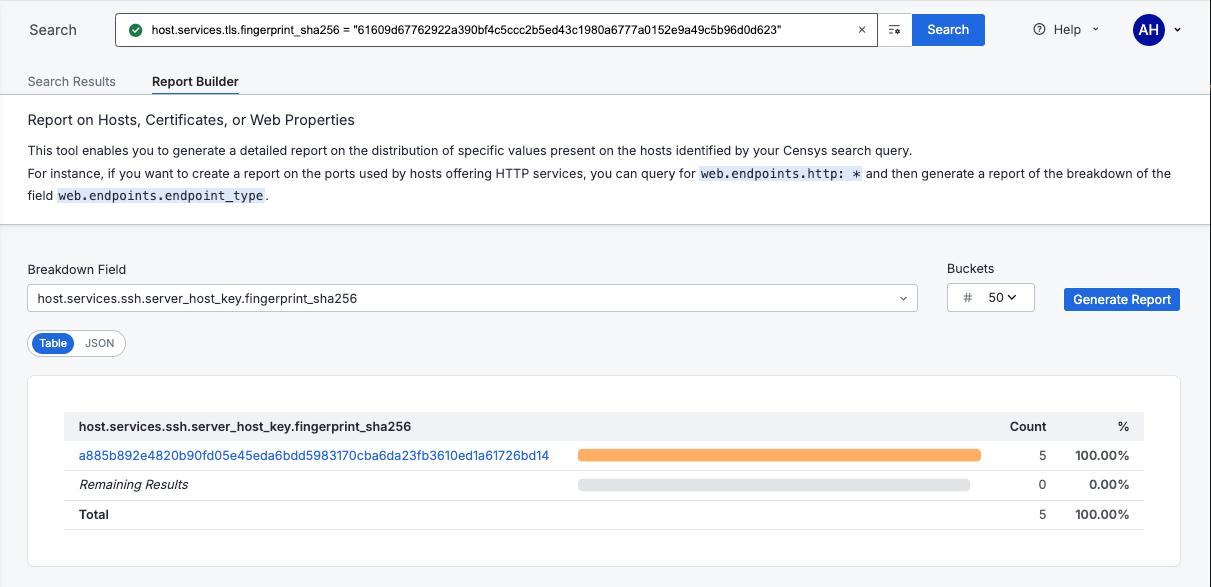

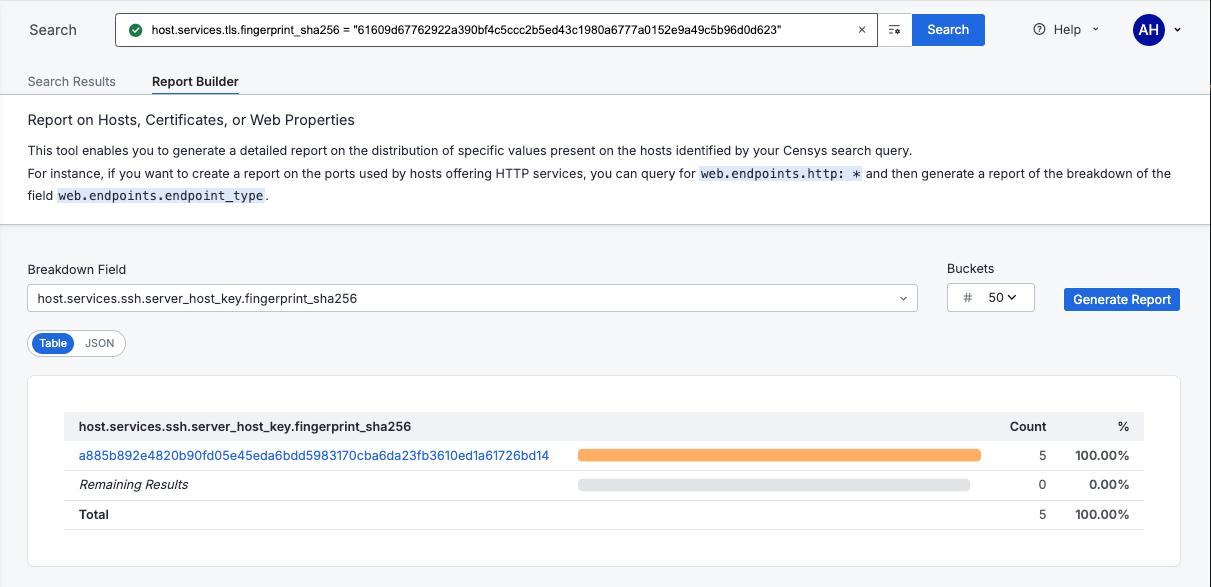

Дальнейшее расследование показало, что все пять IP-адресов, связанных с ботнетом, использовали один хостовый SSH-ключ.

Пользователям рекомендуют с осторожность приобретать устройства малоизвестных брендов. Важно также держать установленный софт в актуальном состоянии и использовать защитные продукты, которые могут детектировать угрозу.

Поскольку вредонос часто предустановлен — например, на популярных моделях телевизоров Yandex 4K QLED — его детектирование для рядового пользователя становится нетривиальной задачей.

Как правило, операторы ботнетов ждут, пока потенциальная жертва скачает вредоносную программу, однако BadBox уже работает на устройстве «из коробки», что может говорить о масштабной атаке на цепочку поставок.

В декабре мы писали: BadBox смог заразить 192 000 устройств, несмотря на усилия правоохранительных органов, которые пытались его ликвидировать. В новом отчёте специалисты Censys приводят результаты отслеживания активности ботнета с помощью платформы Internet Intelligence.

Исследователи пытались выйти на инфраструктуру вредоноса. В итоге в Censys обратили внимание на подозрительный сертификат SSL/TLS, который использовался во всей инфраструктуре BadBox. Находка позволила вычислить пять IP-адресов и множество доменов, за которыми стоит одна кибергруппировка.

Уникальный DN выдавшего сертификат центра — «c=65 ST=singapore, L=singapore, O=singapre, OU=sall, CN=saee» — свидетельствует, что за всей кибероперацией BadBox стоит одна структура.

Дальнейшее расследование показало, что все пять IP-адресов, связанных с ботнетом, использовали один хостовый SSH-ключ.

Пользователям рекомендуют с осторожность приобретать устройства малоизвестных брендов. Важно также держать установленный софт в актуальном состоянии и использовать защитные продукты, которые могут детектировать угрозу.

Для просмотра ссылки необходимо нажать

Вход или Регистрация