Кибермошенники стали чаще маскировать фишинговые ссылки под проверку сервисов работодателя — для доступа к инфраструктуре различных организаций.

Об этом сообщили в компаниях по информационной безопасности. Например, сотрудников просят войти на специальный сайт под своим логином и паролем и протестировать функционирование сервиса удаленного доступа, подтвердить или поменять учетные данные. И около 45% пользователей их вводят. Более того, аналогичные рассылки делают и со взломанных адресов партнеров фирм.

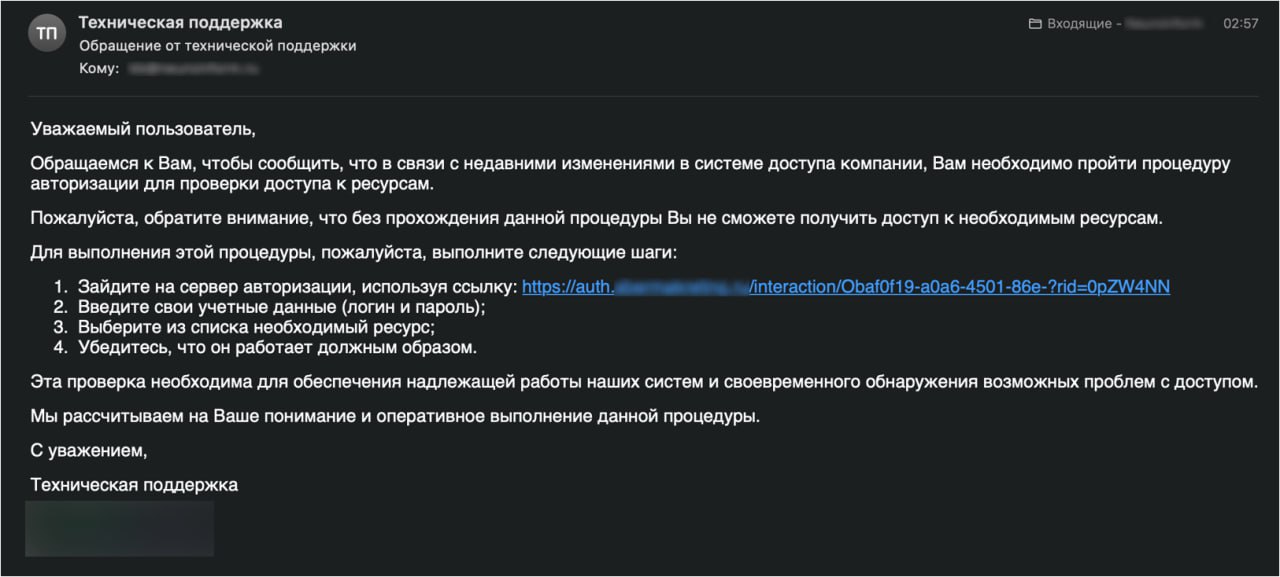

«Обращаемся к вам, чтобы сообщить, что в связи с недавними изменениями в системе доступа компании Вам необходимо пройти процедуру авторизации для проверки доступа к ресурсам, — говорится, например, в одном из писем от фейкового работодателя. — Зайдите на сервер авторизации, используя ссылку, введите свои учетные данные (логин и пароль), выберите из списка необходимый ресурс, убедитесь, что он работает должным образом».

Далее «команда технической поддержки» сообщает, что «рассчитывает на понимание и оперативное выполнение этой процедуры».

Таким атакам за последние два месяца подверглись компании из финансового сектора, ритейла, логистики, производства и телекома, сообщил. Всего в декабре среди наших клиентов было 18 компаний, которым были отправлены такие письма, а с 1 по 20 января — еще 12.

Эксперт также привел в пример конкретный кейс одного из своих клиентов (название компании нельзя разглашать из-за договора о конфиденциальности). Это ритейл-компания.

Сначала злоумышленники выявили возможность подобрать электронные адреса сотрудников компании. Для этого они подбирали имена пользователей, зарегистрированных в системе организации. Если пользователь существовал, то после введения неправильного пароля появлялась капча. А если предполагаемого имени пользователя не было, то капча не возникала. На основании этой ошибки системы мошенники подобрали 50 учетных записей, вычислили их электронные адреса и отправили сотрудникам фишинговые письма.

— У одного из сотрудников, который ввел свои логин и пароль, оказалось разрешение на подключение к удаленному рабочему столу. Злоумышленники зашли на почту, нашли письмо от техподдержки с описанием того, как можно подключиться к VPN, и таким образом попали во внутреннюю сеть компании.

Далее, воспользовавшись недостатками в настройках контроллера-домена, киберпреступники получили права администратора домена. Спустя примерно две недели после фишинговой рассылки все данные были зашифрованы.

Впрочем, у этой компании была резервная копия системы на удаленных серверах, доступ к которой был не под доменной учетной записью. Поэтому спустя неделю данные были восстановлены, но, даже несмотря на наличие резервной копии, полное восстановление всех систем заняло около месяца.

— И еще около шести месяцев займет переделка инфраструктуры и закрытие обнаруженных уязвимостей, — рассказал эксперт.

По данным «Нейроинформ», после получения просьб от «технической команды» воспользоваться тем или иным сервисом компании 60% сотрудников компаний переходят по таким ссылкам, а 45% перешедших вводят свои корпоративные данные.

— Это может быть и фото с новогоднего корпоратива, ссылка на новое положение о премировании, даже открытка к 8 Марта, письма от госорганов.

Сообщения от работодателей большинство людей воспринимают как поручение по работе, которое нужно обязательно выполнить, отметили в «Нейроинформ».

«В данном случае злоумышленники используют чувство ответственности сотрудников, а также их стремление работать максимально эффективно. Нередко в письме мошенники пугают последствиями — вплоть до лишения премий, если со стороны сотрудника не будет реакции на письмо».

— Сложнее бывает противостоять атакам, когда взламывается почта контрагента и уже через него идут сообщения, — сказала эксперт. — Реальный кейс, когда злоумышленники взломали поставщика воды и через него попали в инфраструктуру крупной компании.

Чтобы предотвратить доступ злоумышленников к инфраструктуре организации, службам информационной безопасности необходимо проводить постоянные обучения сотрудников, проводить тестовые фишинговые атаки и тестирование на знание основ инфобезопасности. Необходимо проверять настройки, установленные отделами IT, контролировать правила на firewall, проводить сканирования на уязвимости как внутри локальной сети, так и на периметре и внешних сервисах компании.

Любой компании необходимо привлекать сторонние организации для проведения пентеста (комплекс мер, которые имитируют реальную атаку на систему или сеть), чтобы убедиться в том, что ничего не упустили при построении системы защиты.

Эксперты рекомендовали компаниям установку специализированного софта, который проверяет содержимое писем на вирусы, ссылки на подозрительные ресурсы, регулярно проводить занятия по повышению осведомленности сотрудников о киберугрозах. Обычно это комплекс мероприятий, включающий в себя семинары, на которых рассматриваются псевдофишинговые рассылки с выявлением сотрудников, которые поддались на провокации, и последующие разъяснения ошибок и возможных последствий как для компании, так и для сотрудника лично.

Так же важно не пренебрегать многофакторной авторизацией. В этом случае даже при вводе сотрудником своих учетных данных на фишинговом сайте злоумышленник не сможет ими воспользоваться, так как у него затребуют дополнительный ввод одноразового пароля.

Об этом сообщили в компаниях по информационной безопасности. Например, сотрудников просят войти на специальный сайт под своим логином и паролем и протестировать функционирование сервиса удаленного доступа, подтвердить или поменять учетные данные. И около 45% пользователей их вводят. Более того, аналогичные рассылки делают и со взломанных адресов партнеров фирм.

Отправить по ссылке

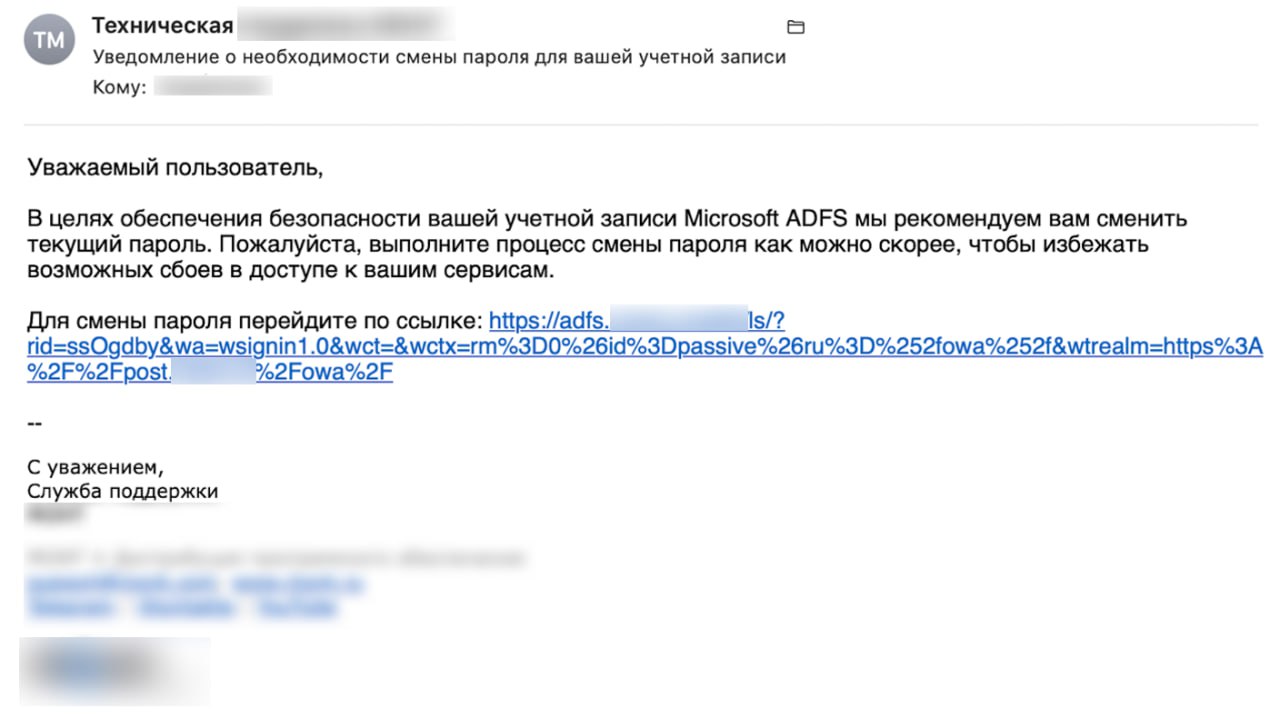

Механизм мошеннических рассылок, которые выглядят как внутренние письма организаций, стал особенно популярен у злоумышленников в конце 2024-го и начале 2025 года. Об этом «Известиям» сообщили в компаниях по информационной безопасности. Для получения доступа к инфраструктуре той или иной фирмы злоумышленники оформляют письмо как просьбу к сотрудникам о проверке того или иного сервиса либо же как требование подтвердить или сменить пароль.«Обращаемся к вам, чтобы сообщить, что в связи с недавними изменениями в системе доступа компании Вам необходимо пройти процедуру авторизации для проверки доступа к ресурсам, — говорится, например, в одном из писем от фейкового работодателя. — Зайдите на сервер авторизации, используя ссылку, введите свои учетные данные (логин и пароль), выберите из списка необходимый ресурс, убедитесь, что он работает должным образом».

Далее «команда технической поддержки» сообщает, что «рассчитывает на понимание и оперативное выполнение этой процедуры».

Таким атакам за последние два месяца подверглись компании из финансового сектора, ритейла, логистики, производства и телекома, сообщил. Всего в декабре среди наших клиентов было 18 компаний, которым были отправлены такие письма, а с 1 по 20 января — еще 12.

Эксперт также привел в пример конкретный кейс одного из своих клиентов (название компании нельзя разглашать из-за договора о конфиденциальности). Это ритейл-компания.

Сначала злоумышленники выявили возможность подобрать электронные адреса сотрудников компании. Для этого они подбирали имена пользователей, зарегистрированных в системе организации. Если пользователь существовал, то после введения неправильного пароля появлялась капча. А если предполагаемого имени пользователя не было, то капча не возникала. На основании этой ошибки системы мошенники подобрали 50 учетных записей, вычислили их электронные адреса и отправили сотрудникам фишинговые письма.

— У одного из сотрудников, который ввел свои логин и пароль, оказалось разрешение на подключение к удаленному рабочему столу. Злоумышленники зашли на почту, нашли письмо от техподдержки с описанием того, как можно подключиться к VPN, и таким образом попали во внутреннюю сеть компании.

Далее, воспользовавшись недостатками в настройках контроллера-домена, киберпреступники получили права администратора домена. Спустя примерно две недели после фишинговой рассылки все данные были зашифрованы.

Впрочем, у этой компании была резервная копия системы на удаленных серверах, доступ к которой был не под доменной учетной записью. Поэтому спустя неделю данные были восстановлены, но, даже несмотря на наличие резервной копии, полное восстановление всех систем заняло около месяца.

— И еще около шести месяцев займет переделка инфраструктуры и закрытие обнаруженных уязвимостей, — рассказал эксперт.

По данным «Нейроинформ», после получения просьб от «технической команды» воспользоваться тем или иным сервисом компании 60% сотрудников компаний переходят по таким ссылкам, а 45% перешедших вводят свои корпоративные данные.

Как меняются подходы мошенников

Самые распространенные способы атак на компании — фишинг и письма с вредоносными вложениями. Но в то же время текст письма, который должен побудить сотрудника организации перейти на фейковый ресурс или открыть файл с «вредоносом», всё время меняется.— Это может быть и фото с новогоднего корпоратива, ссылка на новое положение о премировании, даже открытка к 8 Марта, письма от госорганов.

Сообщения от работодателей большинство людей воспринимают как поручение по работе, которое нужно обязательно выполнить, отметили в «Нейроинформ».

«В данном случае злоумышленники используют чувство ответственности сотрудников, а также их стремление работать максимально эффективно. Нередко в письме мошенники пугают последствиями — вплоть до лишения премий, если со стороны сотрудника не будет реакции на письмо».

Подобные рассылки — относительно простая атака, и при правильной настройке почтового сервера и проведении в компании необходимого обучения риски открытия подобных писем можно свести к минимуму.

— Сложнее бывает противостоять атакам, когда взламывается почта контрагента и уже через него идут сообщения, — сказала эксперт. — Реальный кейс, когда злоумышленники взломали поставщика воды и через него попали в инфраструктуру крупной компании.

Чтобы предотвратить доступ злоумышленников к инфраструктуре организации, службам информационной безопасности необходимо проводить постоянные обучения сотрудников, проводить тестовые фишинговые атаки и тестирование на знание основ инфобезопасности. Необходимо проверять настройки, установленные отделами IT, контролировать правила на firewall, проводить сканирования на уязвимости как внутри локальной сети, так и на периметре и внешних сервисах компании.

Любой компании необходимо привлекать сторонние организации для проведения пентеста (комплекс мер, которые имитируют реальную атаку на систему или сеть), чтобы убедиться в том, что ничего не упустили при построении системы защиты.

Эксперты рекомендовали компаниям установку специализированного софта, который проверяет содержимое писем на вирусы, ссылки на подозрительные ресурсы, регулярно проводить занятия по повышению осведомленности сотрудников о киберугрозах. Обычно это комплекс мероприятий, включающий в себя семинары, на которых рассматриваются псевдофишинговые рассылки с выявлением сотрудников, которые поддались на провокации, и последующие разъяснения ошибок и возможных последствий как для компании, так и для сотрудника лично.

Так же важно не пренебрегать многофакторной авторизацией. В этом случае даже при вводе сотрудником своих учетных данных на фишинговом сайте злоумышленник не сможет ими воспользоваться, так как у него затребуют дополнительный ввод одноразового пароля.

Для просмотра ссылки необходимо нажать

Вход или Регистрация